Alle bisherigen Methoden, die bei den erwähnten Arbeiten und Projekten eingesetzt wurden, um die Daten der unteren Protokollschichten zu analysieren, wurden mit einer eigenen Infrastruktur[1] in einer kontrollierten Umgebung durchgeführt.

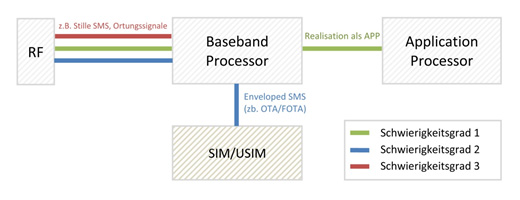

Eine benutzerfreundliche Lösung gegen die Angriffsvektoren des Schwierigkeitsgrads 3 (siehe Abbildung), die ohne den Eingriff in systeminterne Abläufe auskommt, wie es am Anfang dieser Arbeit gefordert wurde, ist nach heutiger Beurteilung nicht möglich.

Somit kommt als Lösung nur ein autonomes Zweitgerät in Betracht, das als Gateway eingesetzt wird, oder im Falle des fB-Detectors alle benötigten Messungen der Funkkanäle durchführen kann. Das hätte auch den Vorteil, dass eine anonyme SIM-Karte benutzt werden könnte.

Das Osmocom Projekt wurde schon an verschiedenen Punkten genannt. Es besteht unter anderem aus der quelloffenen Software „OsmocomBB“ für das GSM-Baseband, die Treiber für das

Modem (Calypso DBB, IIota ABB, Rita R/F-Frontend)

und eine Implementierung der GSM Protocol Layer 1 bis 3 beinhaltet.

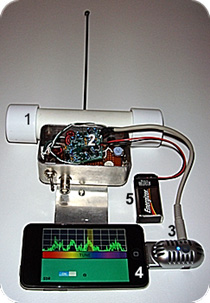

Das quelloffene Smartphone-Betriebssystem „OpenMoko™“ (Open Mobile Kommunikations) benutzt diese OsmocomBB-Modem-Firmware in ihren Geräten, die über ein Calypso-Board verfügen, wie das „Neo 1973“ in der folgenden Abbildung.

Der Bluetooth-Dual-SIM-Adapter

„G-Mate“, besitzt ebenfalls alle nötigen Schnittstellen für Telefonie und Datendienste, kostet[2] aber nur einen Bruchteil vom Neo-Smartphone. Der Adapter kann über Bluetooth von einem zweiten Smartphone ferngesteuert werden und so einen Anruf initiieren oder SMS versenden. Mit dem Dual-SIM-Adapter könnten fB-Detector, PDU-Filter oder Layer 2/3 Firewall realisiert werden. Leider gibt es nach Aussage des Herstellers noch kein Development Kit für Entwickler.

G-Mate Dual SIM Adapter, Quelle: www.skyroam.com

In der Standardkonfiguration könnte der Adapter jedoch einen „Roving-Bug“ erfolgreich abwehren, da das Gerät kein integriertes Mikrofon besitzt.

Eine große Auswahl an Lösungsansätzen findet man bei Projekten, die ein

„Software Defined Radio“[3] (SDR)

zur Realisation benutzen. Dieser Ansatz versucht den Baseband-Bereich durch Software nachzubilden, die auf einem Standard PC läuft, wodurch die Entwicklung vereinfacht und das Ergebnis flexibler einsetzbar wird.

Die kostenlose und quelloffene Software „GNU Radio Development Kit“[4] strukturiert den SDR-Ansatz weiter, indem es einzelne Module bildet, die jeweils für bestimmte Aufgaben zuständig sind. Die Rechenintensive A/D-, D/A-Wandlung kann dadurch auf die dafür spezialisierte Recheneinheit (DSP) auf der Soundkarte verlagert werden. Die Programmierung erfolgt mit Python und bei zeitkritischen Abläufen mit C++, als Entwicklungsumgebung dient Eclipse.

Bei dem darauf folgenden

„Universal Software Radio Peripheral“[5] (USRP)

wurde besonders die Hardware im RF-Front End verbessert, um auch breitbandigere Signale in einer besseren Qualität verarbeiten zu können.

Auch wenn zu Beginn dieser Arbeit die Erkennung bzw. Gegenmaßnahmen direkt am Smartphone favorisiert wurde, musste an dieser Stelle auf Lösungswege eingegangen werden, bei denen ein PC oder ein Notebook benötigt wird.

Zudem gibt es bereits Portierungen[6] für Android sowie iOS.

iSDR RF-Front End,

Quelle: digitalconfections.com

Als Funkempfänger muss ein „Quadrature Sampling Detector (QSD)“ RF-Front End über den Mikrofoneingang mit dem Smartphone verbunden werden.

Pandwa RF [7] (seit 2018)

Pocket-sized, portable RF analysis tool operating the sub-1 GHz range.) The PandwaRF system consists of two elements: the hardware device and the software controller, either an Android device or a PC.

Außerhalb der Open-Source Gemeinde gibt es eine Vielzahl von kommerziellen Development-Kits, wie unter anderem:

- Texas Instruments „Bluetooth Sensor Tag”, “RF-Fronted”

- Programmable Modems z.B. Sierra Wireless “Airlink Embedded 3G Router”

- Mobile Hotspots z.B. Novatel mit Linux SDK

- Firma Ettus bietet USRP- und RF-Development-Kits

- Arria V FPGA RF Development Kit