Die vom MS eintreffenden Nachrichten werden vom SIM-Toolkit, das sich auf der Karte befindet, entgegengenommen und in der „Java Virtual Machine“ ausgeführt.

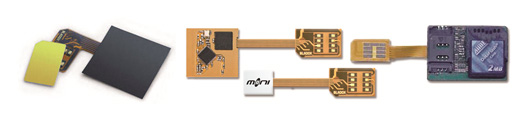

Die SIM-Karte ist ein zentraler Angriffspunkt, über den kostenbehaftete Dienste ausgeführt werden können. Die Kommunikation zwischen Baseband-Prozessor und SIM-Karte kann vom Applikations-Prozessor sehr schlecht kontrolliert oder unterbunden werden, so dass eine andere Instanz an dieser Stelle den Datenverkehr mitlesen müsste. Die so genannte Turbo-SIM wird zusammen mit einer Micro-SIM inklusive Adapter in den dafür vorgesehen Kartenschlitten gesteckt.

Turbo-SIM der Firma Bladox, Quelle: Eigene Herstellung

Danach können zusätzliche SIM-Toolkit (STK) Anwendungen[1] auf den Turbo-SIM installiert werden. Für den Microcontroller (Typ: ATMEL ATmega128L[2]), der sich auf der zweiten SIM befindet, gibt es eine umfassende Dokumentation und Quellcode, der genutzt werden kann. Ab Werk befinden sich bereits Anwendungen auf der Turbo-SIM, um SMS zu verschlüsseln und Daten sicher speichern zu können. Über diesen Umweg müsste auch der aktuell verwendete Algorithmus („Administrative Cipher Bit“[3]) zu ermitteln sein.

Adapter, die über I/O Ports verfügen, haben auch eine etwas größere Bauform. Damit können die Daten über NFC oder WLAN an den AP übertragen und direkt ausgewertet werden.

NFC und WLAN (Turbo BRA, Turbo Mini), Quelle: Bladox.com

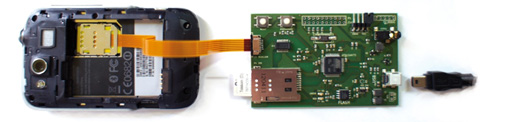

Ein SIM-Tracer, wie er im osmocom Projekt benutzt wird benötigt allerdings einen PC der über die USB Schnittstelle die auszuwertenden Daten erhält. Im täglichen Gebrauch wäre die Realisation mit einem Proxy-SIM aber praktikabler, da die nötigen Bauteile im Smartphone platziert werden können und ohne einen zusätzlichen Computer auskommen.

Osmocom SIM Tracer und HTC Wildfire, Quelle: Eigene Produktion

Dieser SIM-Tracer wurde genutzt, um die übermittelten Daten zwischen SIM und Baseband Bereich abzufangen. Die Hardware wird mit der USB Schnittstelle eines Linux-Rechners verbunden und die SIM-Karte wird in den dafür vorgesehen Schlitten, auf dem Tracer eingeführt. Die Software „Wireshark“ die zur Netzwerkanalyse genutzt wird, muss mit einer zusätzlichen Osmocom-Library erweitert werden, damit die „getraceten“ Daten ausgewertet werden können.