Lösungen zu den Angriffsvektoren:

Die ersten drei Lösungsansätze sind bereits als Opensource oder auch als kommerzielles Produkt erhältlich.

Zusammenfassung und Kategorisierung der Angriffsvektoren:

Die untersuchten Angriffsvektoren wurden unter der Annahme zusammengestellt, dass der Angreifer nicht im Besitz des ME ist, mit Ausnahme der im Kapitel „SIM-Karte“ beschriebenen Manipulationsmöglichkeiten [AV-E03] bei SIM- und USIM-Smartcards.

Ein Teil der Angriffe sind nur im näheren Umfeld des ME möglich, andere können theoretisch weltweit von jedem Zugangspunkt aus dem Telefon- und Kommunikationsnetz erfolgen.

Die Bedrohungen lassen sich grundsätzlich in aktive und passive Angriffe unterscheiden. Passive Angriffe lassen sich naturgemäß fast nie erkennen. Sehr wohl kann aber eine Abwehrmaßnahme im Vorfeld möglich sein.

Die Summe von 56 Angriffsvektoren und 4 kombinierten Methoden ist zunächst einmal sehr hoch. Jedoch ist bei insgesamt 7 AVs kein direkter Angriff möglich und 12 AVs befinden sich im Mobilfunknetz, nicht im Smartphone. Die Verbleibenden 44 AVs können eventuell am Smartphone erkannt werden.

Es lassen sich 2 Problembereiche erkennen, für die jeweils eine Gesamtlösung gefunden werden muss.

- Erstens alle unter AV-A identifizierten Schwachstellen, die das passive, aktive oder semi-aktive Abhören auf der Luftschnittstelle ermöglichen.

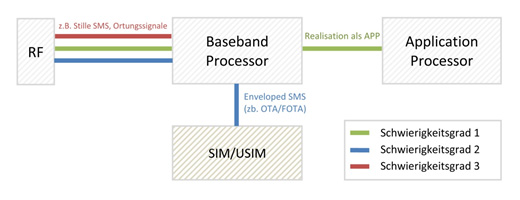

- Zweitens alle Gefahren, die im Abschnitt AV-B beschrieben wurden. Diese Angriffe erfolgen in Form von SMS und WAP-Push aus dem Mobilfunknetz.

Der Abschnitt AV-E/SIM-Karte kann in Zusammenhang mit der unter AV-B beschriebenen Gefahren gebracht werden, da ein OTA oder FOTA schon an dieser Stelle erkannt werden könnte.

Die Untersuchung hat einige systematische Vorkehrungen wie zum Beispiel Cipher Indicator, stille SMS und SL-Push identifizieren können, bei denen eine Erkennung eigentlich nicht vorgesehen ist. Aus verschiedenen Gründen sollen dem Nutzer bestimmte Ereignisse nicht angezeigt werden.

Für eine Erkennung muss die Funkverbindung möglichst direkt an den Schnittstellen auf den unteren Protokollebenen analysiert werden. Dieser Umstand erschwert die Erkennung der meisten Angriffsvektoren.

Wichtige Informationen, wie der zugewiesene Cipher-Indicator und eine „Trust-Score“ der aktuell verbundenen Basisstation, sollten direkt auf dem Display ablesbar sein.

Die Vektoren der Kategorie AV-C und AV-D sind naturgemäß sehr schwer bis gar nicht am Smartphone zu erkennen.

Maßnahmen zur Erkennung und Abwehr müssen von den Service-Providern ergriffen werden.