Die Hardware

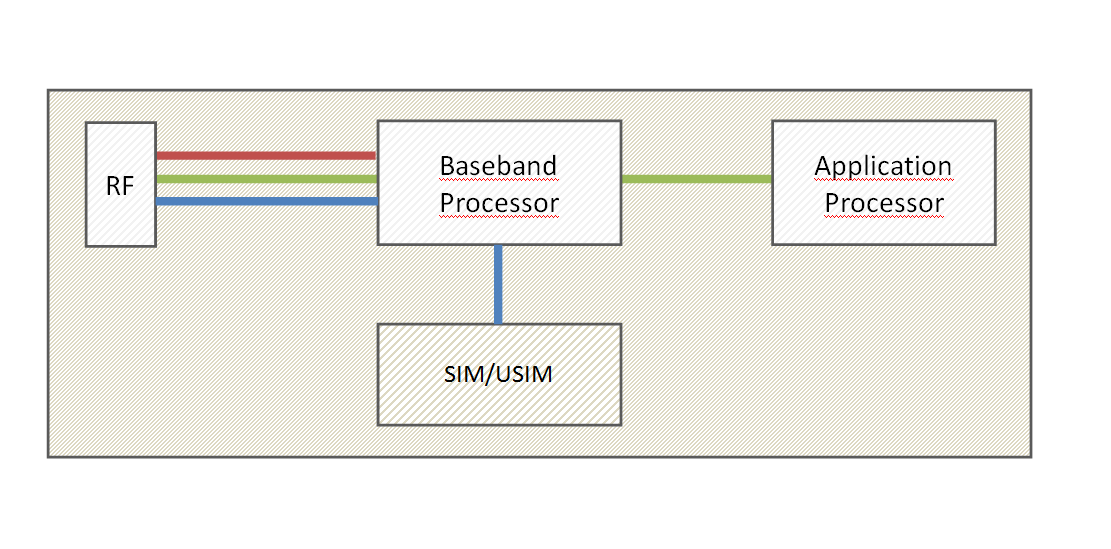

Ein Smartphone besitzt zwei zentrale RISC-Prozessoren[1] die jeweils für bestimmte Schnittstellen zuständig sind. Der „Application-Processor“ (AP) , in der Regel eine ARM-Architektur[2], übernimmt die zentrale Steuerung unter einem Betriebssystem wie zum Beispiel Android, iOS oder Windows Phone.

Der „Baseband Processor“ (BB) ist für die Echtzeitverarbeitung der Sende- und Empfangseinheit und der Sprachcodierung für den Mobilfunk zuständig und wird deshalb mit einem „Realtime Operating System“ (RTOS) betrieben. Dieser Bereich ist über die Luftschnittstelle zugänglich und direkt mit der SIM-Kartenschnittstelle verbunden, wie in Abbildung 22 und 23 zu sehen ist. So entsteht ein autonomer Teilbereich, der auch als Radio oder Modem bezeichnet wird.

SIM- und USIM-Karte

Mit der SIM-Karte[3] beziehungsweise mit der USIM[4] (UMTS- und LTE-Netze), erhält der Nutzer Zugriff auf das Mobilfunknetz.

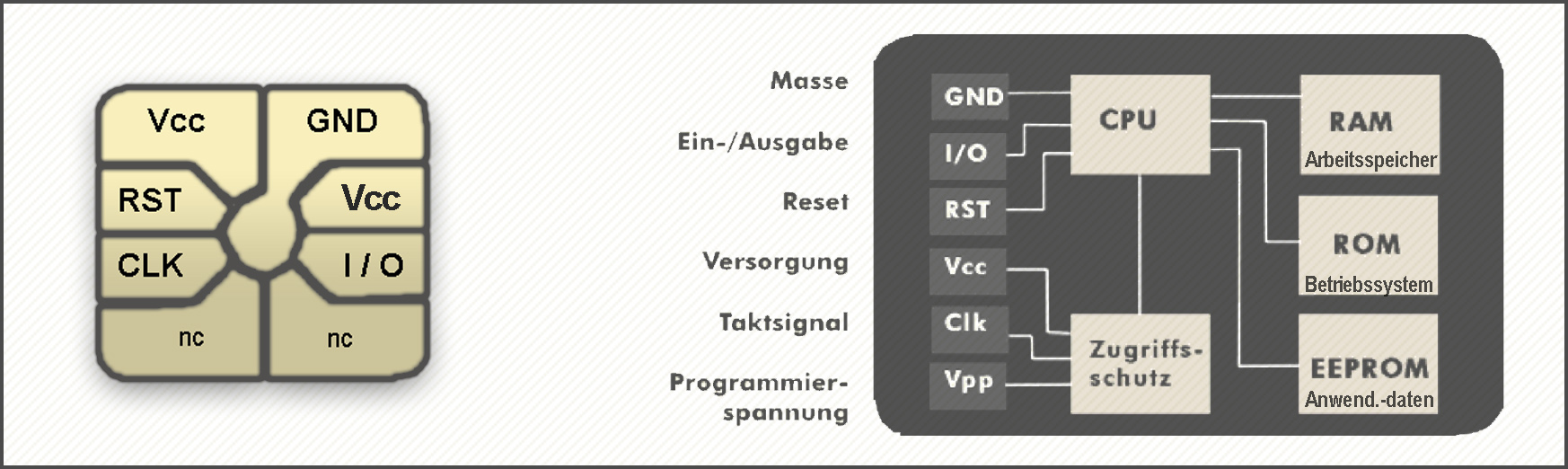

Die eigentliche Schnittstelle der Smartcard besteht aus 8 Kontakten, von denen zur Zeit nur 6 genutzt werden.

![]()

Jede Smartcard verfügt über einen eigenen Mikroprozessor, RAM, ein ROM für das Betriebssystem und ein E 2 PROM zur Speicherung von Nutzerdaten. Physikalisch kann ausschließlich über die Schnittstelle der CPU zugegriffen werden. Das direkte Auslesen des „Identity Key“ Ki ist somit nicht möglich. Die Kommunikation zwischen SIM-Karte und BB ist nicht verschlüsselt.

Die meisten SIM-Karten verfügen über sogenannte proaktive Mechanismen[5], die es ihr ermöglichen selbstständig die Kontrolle über das Smartphone zu erlangen. Details zu der Arbeitsweise, den Standards und verschiedene Anwendungen, können Sie auf der Webseite von Hr. Rankel Wolfgang[6] finden. Die umfangreiche FAQ und die dort angebotenen Handbücher, bieten alle Informationen zu dem Thema „Smart Cards“.

Einige wichtige Daten und Programme, die sich auf der Chipkarte befinden, können aus der folgenden Tabelle entnommen werden.

|

|

SIM-Karte |

|

Unveränderbare |

|

|

Variable Werte |

Lokalisation der Zelle

|

|

Sicherheit & Verschlüsselung

|

|

|

Verbindungsaufbau

|

Bluetooth

Die Bluetooth Schnittstelle verfügt über ein großes Repertoire an Profilen und Protokollen, um die Kommunikation mit unterschiedlichen Geräteklassen wie ISDN-Telefone, Drucker oder Internetrouter zu realisieren. Die Bezeichnungen „Bluejacking“, „Bluesnarfing“, „Toothing“ und „BlueScanner“ beschreiben nur die gängigsten Methoden um sich Zugriff auf fremde Daten zu verschaffen oder um kostenlose Telefonate zu führen.

Bei einer Ad-Hoc-Verbindung zwischen 2 Smartphones erfolgt zuerst das sogenannte „Pairing“, bei dem mittels Challenge-Response-Verfahren ein 128 Bit langer Schlüssel festgelegt wird.

Die Datenverschlüsselung erfolgt dann mit einem Stromchiffre-Verfahren. Von den 128 Bit werden in der Praxis aber nur maximal 84 Bit genutzt. Zusätzlich überträgt Bluetooth mit dem Frequenzspreizverfahren „Frequency Hopping“, um durch ständiges Ändern der Sendefrequenz ein passives Mithören zu erschweren. Mit einem Multifrequenz-Scanner ist eine Aufzeichnung zur späteren Analyse und Entschlüsselung möglich. Die Reichweite kann in der Praxis bis zu 400 Meter betragen.

Wireless LAN

Das Interface ist bei den meisten Nutzern aktiviert und verbindet sich automatisch mit bekannten Access Points.

RFID

Dieser Chip besteht aus einer Antenne, einem Controller und einem wieder beschreibbarem Speicher. Das Bauteil kann als passiver Tag sowie als Tag-Reader betrieben werden. Sicherheitsrisiken entstehen zum Beispiel, wenn sich die Kreditkartendaten auf diesem Chip befinden, was eigentlich als hauptsächlicher Einsatzzweck gedacht ist.

Kamera / QR Code

Der QR Code kann bis zu 2953 Byte Daten enthalten, die von der verwendeten Anwendung nach dem Einscannen in einen lesbaren Text umgewandelt wird. Um mehr Daten in einen QR Code unter zubringen, können vier Quadrate zu einem einzigen zusammengeführt werden, der dann fast 12 kByte enthalten kann.