Mit “Lawful-Interception” ist die legale Überwachung von Einzelpersonen oder auch Personengruppen durch eine staatliche Behörde, der sogenannten „Law Enforcement Agency“ (LEA), gemeint. Damit Anbieter in Europa überhaupt eine Lizenz zum kommerziellen Betrieb eines öffentlichen Netzwerkes bekommen, müssen sie sogenannte LI-Schnittstellen bereitstellen.

Zur Telekommunikationsüberwachung zählen das Mithören von Telefonaten sowie das Mitlesen von SMS, E-Mails, Faxnachrichten und des übrigen Datenverkehrs. Alle Informationen über das sogenannte „Target“ wie zum Beispiel die Betriebszeiten, Lokalisation, IMEI, IMSI und die PUK der SIM-Karte müssen der LEA zugänglich gemacht werden. Damit das System weltweit funktioniert und so wenig Kosten wie möglich verursacht, wurde ein einheitlicher Standard entwickelt.

Ein internationales Komitee (TC LI) aus Polizei- und Nachrichtendiensten führt das Pflichtenheft mit allen Funktionen und Schnittstellen, die bereit gestellt werden müssen. Die Arbeitsgruppe „SA3 LI“ setzt die Vorgaben dann in einen technischen Standard um. Diese Gruppe besteht aus Firmen wie Vodafone, Nokia-Siemens, Alcatel-Lucent oder Ericsson. Aus den nationalen Gesetzen des jeweiligen Landes lässt sich die Konfiguration solcher LI-Systeme ableiten. Zum Beispiel bei der Reglung zur Vorratsdatenspeicherung gibt es sehr große Unterschiede zwischen den Europäischen Staaten.

In Europa wurde die Spezifikation [1,2] vom European Telecommunications Standards Institute standardisiert. In den USA ist hierzu das „Communications Assistance for Law Enforcement Act“ (CALEA) und in den ehemaligen GUS Staaten das „System for Operational Investigative Activities“ (SORM) zuständig.

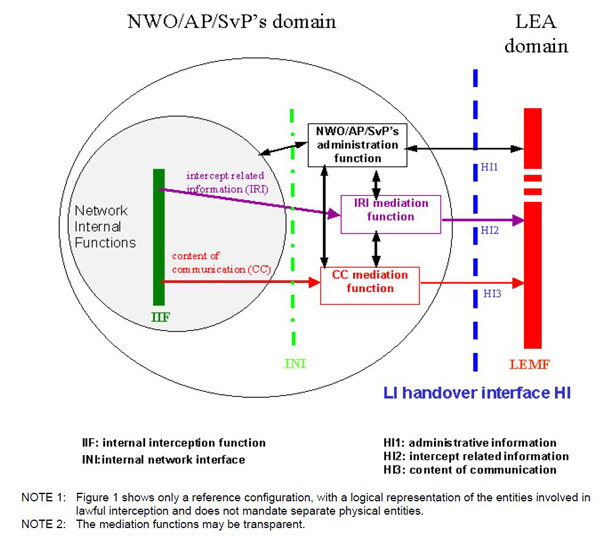

Die ETSI-Spezifikation beschreibt die Funktionsweise des „Handover Interface“ (HI). Die LEA muss zuerst von einer autorisierten Stelle wie zum Beispiel einem Gericht eine Genehmigung zum Abhören erhalten. Diese wird dem Provider vorgelegt, der dann verpflichtet ist alle im Netzwerk anfallenden Daten des Targets als Kopie an das „Handover Interface“ (HI) zu senden.

HI1 repräsentiert die administrative Schnittstelle der LEA auf das Netzwerk des Providers. Über HI2 erhält die LEA Verbindungsdaten „Intercept Related Information“ (IRI), also alle Verbindungsdaten, nicht dem eigentlichen Inhalt (CC). Dieser wird über die HI3 Schnittstelle zur LEA Domain geleitet.

Die HI-Schnittstelle muss in allen Geräten, die Vermittlungsaufgaben erfüllen, integriert werden, wie zum Beispiel der MSC und SGSN. Werden mehrere Anfragen für die gleiche Identität gestellt, dürfen die einzelnen Behörden nichts von den anderen Abhöraktionen bemerken. Die abgefangenen Daten sollen vom Provider unverschlüsselt an das HI weitergeleitet werden. Dem Personal des Service Providers dürfen die Identitäten der abgehörten Personen nicht bekannt sein.

Weitere Mobilfunkrelevante ETSI-Standards für LI finden sich in TS 143 033[2] (Release5) und TS 133 106 [3] (UMTS/LTE).

Die zum Betrieb der LI-Infrastruktur benötigten Hard- und Software wird sowohl von Firmen der Arbeitsgruppe SA3 LI wie auch von anderen Spezialfirmen hergestellt. Dokumentationen zu diesen Produkten sind nur von CISCO erhältlich. Produktinformationen von anderen Herstellern befinden sich bei Wikileaks.org unter „The Spyfiles [4]“.